ctf(持续更新)

本文最后更新于 2025年5月8日 晚上

第八届封神台

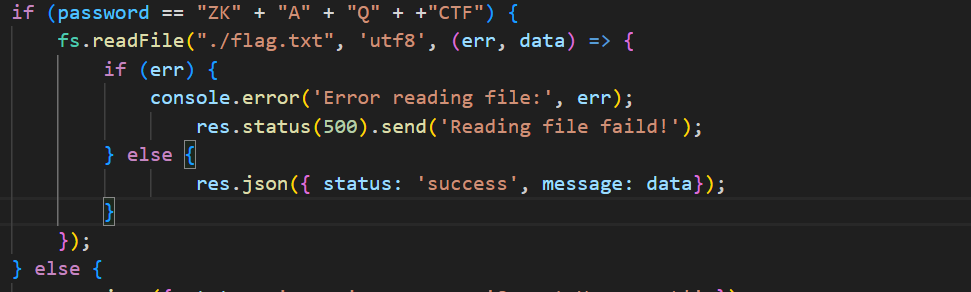

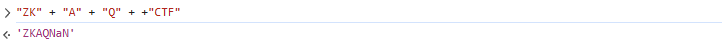

easyjs

给了源码

这里的“CTF”外面有两个+ 这里+在运算符前(前面的那个+) 是⼀元运算符 会 尝试把“CTF”转换为数字 但是“CTF”又不能被成功转换为数字所以返回的结果会是 NaN(Not a Number)

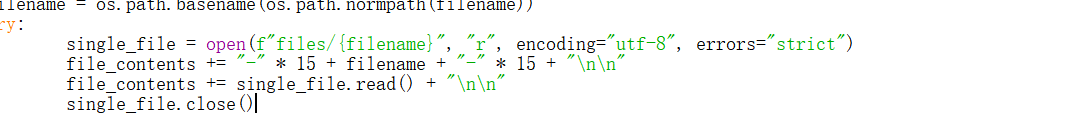

webtools

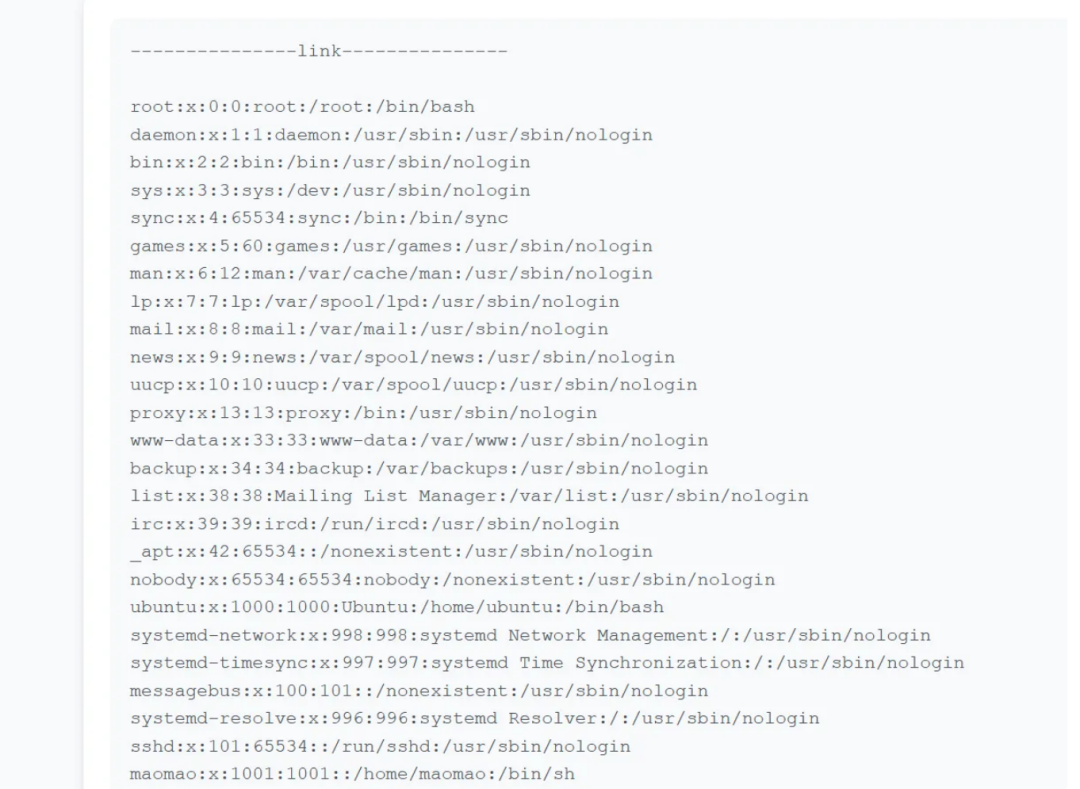

软连接滥用引起的任意文件读取

open函数默认情况下会跟随符号连接

1 | |

根据提示调皮的maomao把flag叼走了,可查看/home/maomao下的目录

1 | |

buuctf

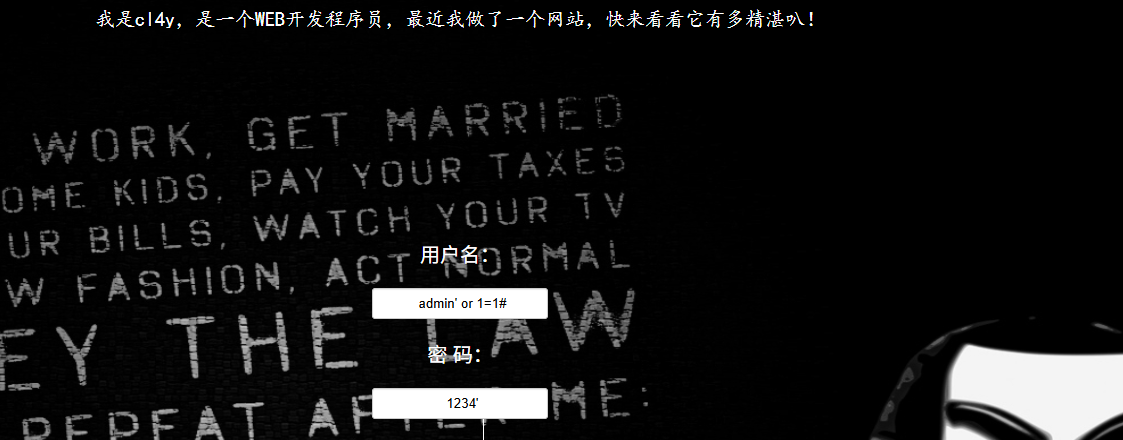

[极客大挑战 2019]EasySQL

简单的sql注入

[极客大挑战 2019]Havefun

ctrl+u发现源码

传参让cat=dog即可

[ACTF2020 新生赛]Include

由名字知道是include

试了好几个伪协议都说被hacker!

最后发现php://filter可以打

1 | |

[ACTF2020 新生赛]Exec

命令注入即可

ctf(持续更新)

http://example.com/2024/04/28/第八届封神台/