xyctf_hello_world之%s泄露libc

本文最后更新于 2024年10月9日 上午

xyctf_hello_world之%s泄露libc

前置知识

PIE机制介绍

PIE PIE技术是一个针对代码段(.text)、数据段(.data)、未初始化全局变量段(.bss)等固定地址的一个防护技术,如果程序开启了PIE保护的话,在每次加载程序时都变换加载基地址,从而不能通过ROPgadget等一些工具来帮助解题

vmmap 的使用

gdb 调试中,vmmap 可以直接看出本地的静态基地址,在栈上可以看到静态真实地址

上题(本地)

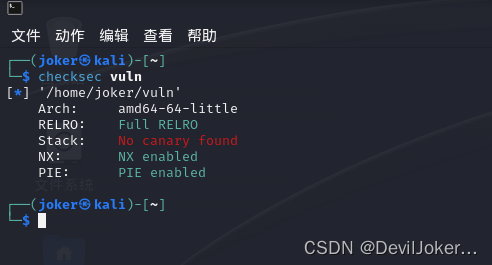

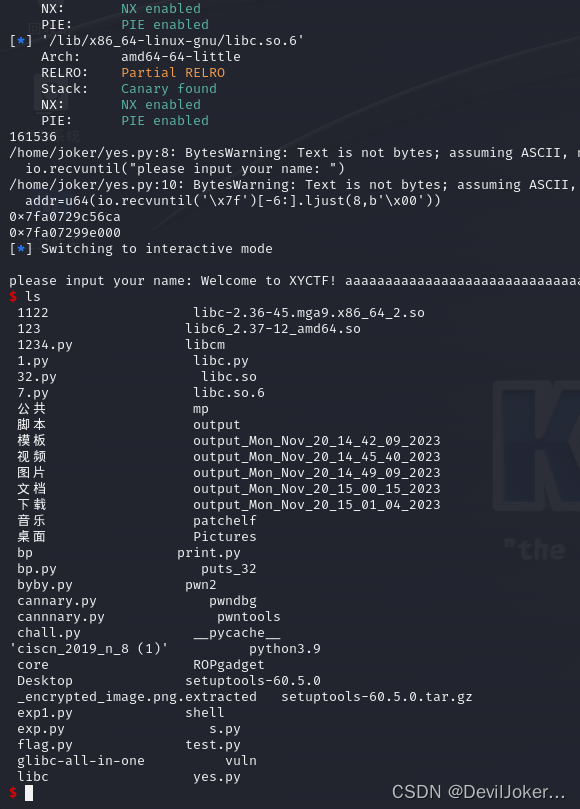

基础检查

发现是64位文件,开了pie保护和NX保护

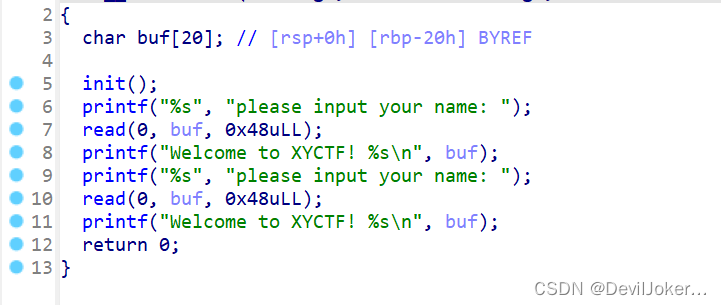

丢入ida

很正常 没有什么漏洞

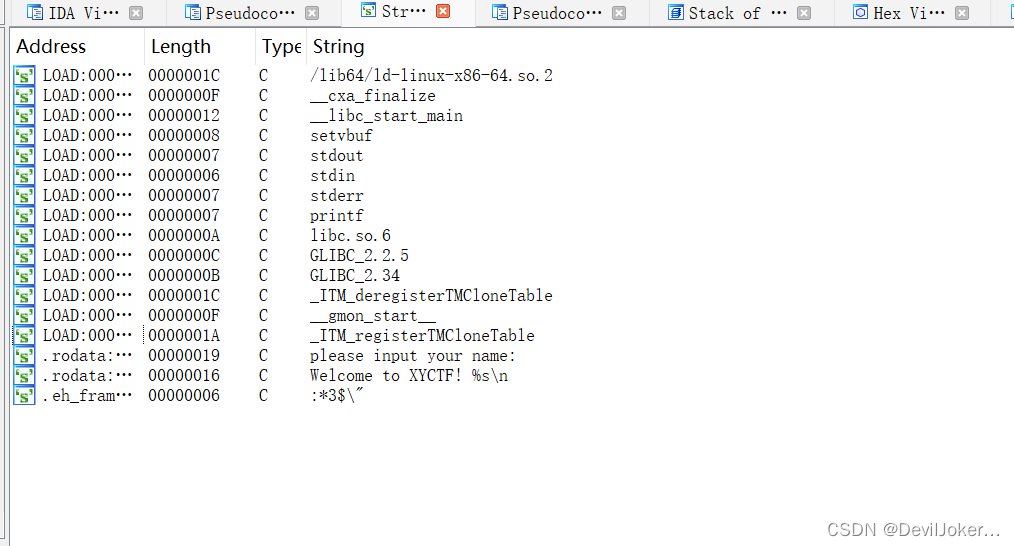

找一下系统函数

没有找到,判断应该是要泄露libc

但是因为开了pie 保护,加载基地址随机化,不能像ret2libc 一样用write函数,puts函数,printf函数等泄露出来

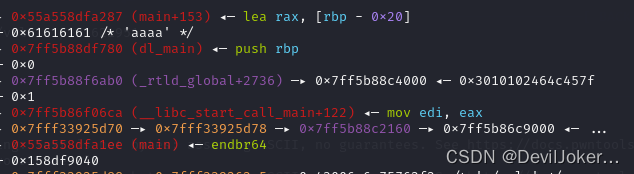

没有思路 用gdb 调试看看

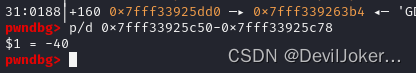

发现了真实地址,那么我们可以泄露他的真实地址来算出他的基址

(真实地址=加载地址+偏移地址)

因为read 函数有字节限制,我们要泄露的地址只能是0x48以内的

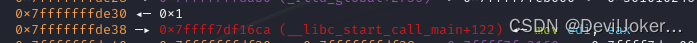

有dl_mian和__libc_start_call_main 两个,我选择了第二个

算一下偏移

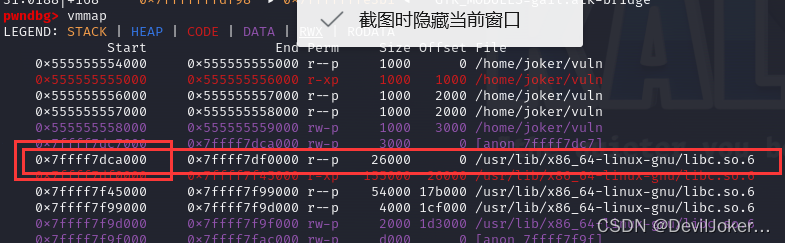

接下来我们要计算他的偏移地址(偏移地址=静态真实地址-静态加载地址)

他的静态真实地址为

静态基础地址可用vmmap 查看

可计算出偏移为0x276ca(本地和远程不一样)

使用payload1 的构造和libc_base 的计算为

1 | |

这道题还要注意的是,它的ROP链也要用libc里的

由于是打本地

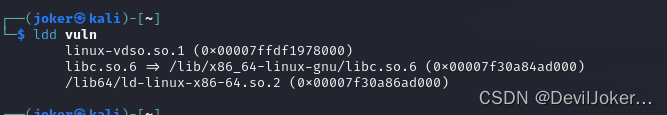

ldd 查看本地libc 路径

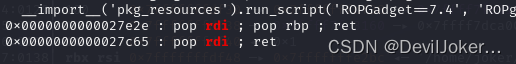

用ROPgadget找到ret和rdi 的偏移

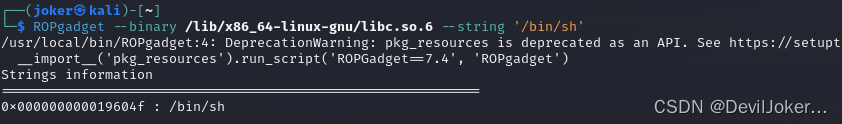

同时把/bin/sh 也找出来

ret 和rdi,binsh的构造为

1 | |

最后进行一次栈溢出

1 | |

运行得到shell

最终exp

1 | |